A ciberguerra é uma ameaça real?

Daqui para frente, toda e qualquer guerra será lutada no mundo real e no domínio digital. As guerras híbridas, queiramos ou não, vieram para ficar

Conteúdo

|

Conteúdo atualizado em 16/03/2022

Sim. E como. Pergunte aos ucranianos que viram suas comunicações serem interrompidas de uma hora para outra, um verdadeiro apagão que hoje se sabe prenunciou exatamente a invasão de tropas russas em seu território. A ciberguerra ou guerra cibernética (digital warfare) é uma ameaça tão real que marca um novo tempo nos confrontos geopolíticos mundiais: o momento em que as guerras deixam de acontecer somente no mundo real para se estender também ao domínio digital – com consequências assustadoras.

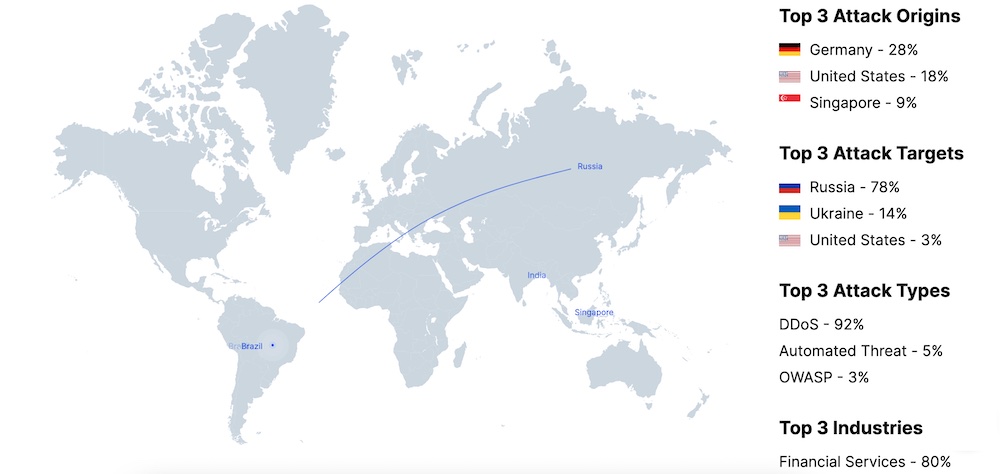

Antes mesmo do início dos ataques russos, grupos de hackers identificados com o governo de Vladimir Putin lançaram várias ofensivas DDoS (ataques de negação de serviço que tiram páginas do ar) contra órgãos e empresas ucranianas. Entre os primeiros alvos estava o Serviço Civil Nacional Ucraniano e o site de notícias do governo, ambos no dia 14 de fevereiro, segundo mapeamento do “Global Threat Hunting System”, da NSFOCUS. Um ataque real e de grandes consequências.

O que nossa imaginação nos fazia ver como roteiro de filme de ficção futurista, com guerras cibernéticas travadas em um futuro bem distante ou distópico, bateram à nossa porta em 2007, quando sites do governo e a rede de notícias da Estônia saíram do ar. Esse ataque, cuja autoria nunca foi confirmada, mas teria sido liderado por um grupo de hackers russos, apontou todas as vulnerabilidades de um sistema não preparado para lidar com ameaças digitais. Pense em um barquinho de papel enfrentando uma enchente. É isso.

A guerra cibernética é uma guerra conduzida em e a partir de computadores e as redes que os conectam, travada por estados ou seus representantes contra outros estados, segundo a definição da Enciclopédia Britânica. “A guerra cibernética geralmente é travada contra redes governamentais e militares para interromper, destruir ou negar seu uso” – os três Ds, no caso disrupt, destroy e deny. “A guerra cibernética não deve ser confundida com o uso terrorista do ciberespaço ou com a ciberespionagem ou o cibercrime. Embora táticas semelhantes sejam usadas em todos os quatro tipos de atividades, é uma má interpretação defini-las como guerra cibernética. Alguns estados que se envolveram em guerra cibernética também podem ter se envolvido em atividades disruptivas, como ciberespionagem, mas essas atividades em si não constituem guerra cibernética”.

Uma das primeiras referências ao termo guerra cibernética aparece em “Cyberwar Is Coming!”, um artigo de John Arquilla e David Ronfeldt, dois pesquisadores da RAND Corporation, publicado em 1993 na revista Comparative Strategy. “A revolução da informação implica o surgimento da guerra cibernética, na qual nem a população nem a mobilidade decidirão os resultados; em vez disso, o lado que sabe mais, que pode dispersar o nevoeiro da guerra e envolver um adversário nele, desfrutará de vantagens decisivas. Comunicações e inteligência sempre foram importantes. No mínimo, a guerra cibernética implica que elas crescerão mais e se desenvolverão como complementos da estratégia militar geral”, diz o estudo.

O domínio do ciberespaço é composto por três camadas. A primeira é a camada física, incluindo hardware, cabos, satélites e outros equipamentos. Sem esta camada física, as outras camadas não podem funcionar. A segunda é a camada sintática, que inclui o software que fornece as instruções de operação do equipamento físico. A terceira é a camada semântica e envolve a interação humana com as informações geradas pelos computadores e a forma como essa informação é percebida e interpretada pelo seu usuário. Todas as três camadas são vulneráveis a ataques. “Ataques de guerra cibernética podem ser feitos contra a infraestrutura física do ciberespaço usando armas tradicionais e métodos de combate. Por exemplo, os computadores podem ser fisicamente destruídos, suas redes podem sofrer interferência ou serem destruídas, e os usuários humanos dessa infraestrutura física podem ser subornados, enganados ou mortos para obter acesso físico a uma rede ou computador”, segundo a Britânica.

Quando pensamos em ciberguerra, estamos pensando, em uma escala menor, em segurança pessoal. Cada um de nós está cercado diariamente por dezenas de computadores, tablets e dispositivos inteligentes – do smartphone a um assistente pessoal, passando por smartwatch e IoT devices – que representam o verdadeiro perímetro de segurança de qualquer pessoa e qualquer organização. Em “Cyber Warfare – Truth, Tactics, and Strategies: Strategic concepts and truths to help you and your organization survive on the battleground of cyber warfare”, Chase Cunningham diz que padrões como o Zero Trust Security põem ser aplicados para melhorar as estratégias de segurança corporativa e que o fim das senhas pode ser uma boa ideia – com o avanço da Identidade Digital. O especialista em tecnologia Mark Smith é mais direto. “Se você der uma olhada ao seu redor, provavelmente verá um smartphone, tablet, laptop ou uma smart TV. Talvez haja alguma outra tecnologia inteligente em sua casa: uma campainha que se conecta ao seu telefone ou um termostato que você pode aumentar ou diminuir por texto. No caminho, talvez haja um carro com todos os confortos modernos, como GPS. Mas cada uma dessas coisas poderia ser usada como arma em uma guerra cibernética”.

O campo de batalha da guerra cibernética é chamado também de 5° domínio. Além de confrontos por água, terra, ar e espaço, temos o domínio digital do ciberespaço, que difere totalmente dos outros por ter sido construído pelo homem, como aponta Lesley Seedback em um artigo para The Strategist, o site do Instituto Australiano de Políticas Estratégicas. E esse mundo não depende, necessariamente, de se ter o maior contingente humano, mais aeronaves, tanques ou foguetes. O poderio bélico, nesse caso, se traduz na capacidade de penetrar no sistema inimigo, roubar dados, alterar comandos. Um ataque de grandes proporções poderia neutralizar comunicações, internet, satélites, de maneira que a nação atacada não soubesse o que estava acontecendo. Ao atacar um grid de energia, por exemplo, um país ficaria incapacitado em seus serviços. E como bem mostrou Orson Welles com sua versão radiofônica de “A Guerra dos Mundos”, o medo pode ser o reagente mais importante para causar pânico e abrir espaço para destruição.

“Como o 5° domínio é uma construção humana, devemos trabalhar para redefini-lo (e redesenhá-lo) em termos com os quais nos sintamos mais confortáveis. Tomando emprestado do filme ‘A Origem’, devemos procurar ser como Dom Cobb (Leonardo DiCaprio) e sua equipe – que são criadores, arquitetos, construtores e modeladores, além de operadores do ciberespaço – em vez de aceitar uma realidade imposta por outros”, diz Seedback.

Uma rápida olhada nos mapas de ciberataques da Imperva e da FireEye confirma: houve aumento (de 10 vezes!!!) nas atividades contra infraestrutura, projetadas para interromper aplicativos e serviços críticos de negócios, nos últimos dias. A Imperva também notou um aumento acentuado nos ataques de aplicativos e API projetados para injetar malware e realizar movimentos laterais para exfiltração de dados. Os invasores têm como alvo todos os setores, com concentração em governo, provedores de telecomunicações, serviços financeiros e bancos.

Os sete estilos de ataques cyber

A Cyber Warfare, que também é chamada de “guerra dos zeros e uns” (vale ler o artigo da Futurism), é o resultado insidioso da nossa evolução como humanidade tecnológica. Em termos muito rasos, trata-se de estados-nações ou grupos de terrorismo político usando diferentes formas digitais para criar instabilidade social, econômica e política em países ou cidades. Para derrubar um governo, eleger um aliado político, desestabilizar uma economia concorrente ou tomar um país. É o grande risco para as democracias globais.

Como se trata de um assunto em constante evolução, a Cyber Warfare tem ainda debates sobre como diferenciar um ataque cibernético trivial (se é possível chamar de trivial) de um ataque cibernético de guerra. Há quem defenda que a diferença entre um e outro é que o segundo tem o potencial de gerar perdas de vidas humanas. Mas há cinco possíveis alvos de um ataque de cyber warfare: dano físico ou digital; dano econômico, dano psicológico, dano reputacional, dano social ou societário. Em todos, o alvo vai ser um estado-nação.

Foram identificados sete tipos de ataques de cyber warfare, e listamos todos eles aqui, para sua informação:

- Espionagem: Refere-se ao monitoramento de outros países para roubar segredos. Em uma situação de guerra, pode envolver o uso de botnets ou ataques de spear phishing para invadir sistemas de computador, roubar informações confidenciais e comprometê-los. Em uma situação de relativa paz, pode provocar tensão entre diferentes países.

- Sabotagem: Sistemas comprometidos por espionagem podem também ser considerados sabotados se as informações extraídas os tornarem inoperantes para sua finalidade. Nações hostis ou grupos terroristas podem roubar informações, destruí-las e até aproveitar ameaças internas – funcionários insatisfeitos ou descuidados, ou funcionários do governo com afiliação ao país atacante – para executar a sabotagem.

- Ataques de negação de serviço (DoS): Impedem que usuários acessem um site, inundando-o com solicitações falsas a ponto de derrubar seu fucionamento. Esse tipo de ataque, em uma cyber warfare, pode ser usado para travar operações e sistemas críticos e bloquear o acesso a sites confidenciais por civis, militares e pessoal de segurança ou órgãos de pesquisa.

- Ataque à rede de energia elétrica: Permite que os invasores desativem sistemas críticos, interrompam a infraestrutura e potencialmente causem danos físicos a pessoas. Ataques na rede elétrica também podem interromper as comunicações e inutilizar serviços como mensagens de texto e comunicações. Em um cenário em que adotamos cada vez mais o smart grid, torna-se ainda mais possível.

- Ataques de propaganda: A propaganda digital tenta controlar as mentes e pensamentos das pessoas que vivem ou lutam por um país alvo. A propaganda pode ser usada para expor verdades inconvenientes, espalhar mentiras para fazer as pessoas perderem a confiança no país ou ficar do lado de seus inimigos.

- Disrupção Econômica: A maioria dos sistemas econômicos modernos opera usando computadores. Os invasores podem visar redes de computadores do sistema financeiro, como mercados de ações, sistemas de pagamento e bancos, para roubar dinheiro ou impedir que as pessoas acessem seus recursos.

- Ataques Surpresa: Inesperados, atingem o país em várias frentes. Mais ou menos como uma versão digital de Pearl Harbor. O objetivo é realizar um ataque maciço que o inimigo não está esperando, permitindo que o atacante enfraqueça suas defesas. Isso pode ser feito para preparar o terreno para um ataque físico no contexto da guerra híbrida.

Os atores da guerra cibernética e seus alvos

Horas antes da Rússia atacar a Ucrânia com mísseis e tanques, a Microsoft detectou uma nova rodada de ciberataques ofensivos e destrutivos contra a infraestrutura digital ucraniana. O ato se junta a outras investidas recorrentes na ciberguerra travada entre as nações – tanto a investida russa, quanto a defesa ucraniana se estenderam para o âmbito digital. Na guerra híbrida, o conflito online complementa o que ocorre em terra para desestabilizar o oponente e seus aliados, inclusive, existe o temor de que os ataques recorrentes se repitam em países que apoiaram a Ucrânia.

Os ataques cibernéticos contra Estados não são novidade. A mesma tática de realizar investidas cibernéticas antes de uma guerra armada foi aplicada na Geórgia, em 2008, quando a Rússia invadiu o país. Na época, especialistas indicaram que aquela foi a primeira vez que um ciberataque conhecido coincidiu com um conflito armado. Ainda foi dado o alerta de que a estratégia seria incluída em campanhas futuras. A ONU ressalta outros casos de ciberconflitos:

- Em 2007, vários sites da Estônia foram alvo de uma série de investidas cibernéticas de negação de serviço, durante um período de tensões políticas entre o país e a Rússia. O governo russo nunca admitiu envolvimento com o fato.

- Em 2009, foi descoberto um sofisticado sistema de vigilância, chamado GhostNet, na rede de computadores de Dalai Lama. A mesma rede infiltrou alvos políticos, econômicos e de mídia de 103 países. Com base em evidências circunstanciais, a China foi apontada como a origem presumida do ato.

- Em 2010, o worm Stuxnet danificou severamente, possivelmente destruindo máquinas de centrifugação na instalação de enriquecimento de urânio de Natanz, no Irã, em um esforço para impactar o programa nuclear iraniano. A investigação apontou os Estados Unidos e Israel como criadores e implementadores do worm, mas nenhum dos países assumiu o ataque.

De acordo com Matthias Schulze, um especialista em cibersegurança do German Institute for International and Security Affairs (SWP), ocorreram, pelo menos, 150 ciber incidentes na Ucrânia entre a invasão Russa e a última quinta-feira (03/03), incluindo eventos de informação e propaganda. Apesar dos atos focarem em espionagem e desinformação, ocorreram ataques Wipers ao menos três vezes. O método deleta informação de uma rede, impedindo que as pessoas acessem seus dados.

Até o dia 3, não tinham sido identificados cortes de energia generalizados ou ciberataques a infraestruturas críticas. Na visão de Schulze, a Rússia ainda pode lançar um ciberataque diretamente na infraestrutura crítica de outro país, mas a investida é improvável devido ao envolvimento da OTAN no conflito. Se tratando de ataques cibernéticos de forma geral, existe uma tendência crescente de ofensivas contra infraestruturas críticas e operações físicas de negócios, uma tática mais lucrativa para os atacantes e devastadora para as vítimas ao causar pânico e uma disrupção em serviços essenciais.

Um exemplo ocorreu em 2015, após a anexação da Criméia, quando a rede elétrica da Ucrânia foi violada por hackers do governo russo, causando interrupções generalizadas. As infraestruturas críticas também são visadas fora de um conflito armado, como ocorreu com o ataque a oleodutos da Colonial Pipeline, o que interrompeu o fornecimento de combustível para o sudeste dos Estados Unidos em 2021.

Os atos de guerra cibernética podem se espalhar para além dos dois países em conflito armado. Como aponta o Fórum Econômico Mundial, existem duas vítimas em potencial nesse tipo de confronto: as que sabem que são alvos e as que ainda não sabem. Ataques recentes na Europa acenderam o alerta para essa possibilidade e para a necessidade das organizações traçarem estratégias de ciber resiliência.

O mundo cada vez mais conectado aumenta a possibilidade de ataques. No “The Global Risks Report 2022”, o Fórum Econômico Mundial aponta que tecnologias emergentes, como a inteligência artificial e a Internet das Coisas, expõem os usuários a formas elevadas e mais perniciosas de risco digital e cibernético. Durante a pandemia, por exemplo, foram registrados ataques contra hospitais e até o Ministério da Saúde brasileiro.

“No contexto da dependência generalizada de sistemas digitais cada vez mais complexos, as ameaças cibernéticas crescentes estão ultrapassando a capacidade das sociedades de preveni-las e gerenciá-las com eficácia. Por exemplo, a digitalização de cadeias de suprimentos físicas cria novas vulnerabilidades porque essas cadeias dependem de provedores de tecnologia e outros terceiros, que também estão expostos a ameaças semelhantes e potencialmente contagiosas. O metaverso também pode expandir a superfície de ataque para agentes mal-intencionados, criando mais pontos de entrada para malware e violações de dados”, alerta o relatório.

As sanções econômicas contra a Rússia e o suporte de países ocidentais para a Ucrânia aumentam a probabilidade da expansão dos ataques pelo globo. Após a Microsoft detectar os primeiros ataques wiper em fevereiro, um relatório do New York Times sugeriu que os EUA ficaram imediatamente preocupados que o vírus fosse se espalhar para os países bálticos, Polônia e outras nações europeias.

O presidente americano Joe Biden garantiu que os EUA vão lançar ciberataques contra a Rússia caso o país governado por Putin ataque primeiro. Muitos países possuem ciberarmas, mas os Estados Unidos são um dos poucos a admitirem possuí-las. Acredita-se que a nação da América do Norte detém as capacidades cibernéticas mais poderosas do mundo.

Assim como nas guerras com armas de fogo, os países e voluntários atuam para combater o adversário. A Ucrânia convocou hackers do mundo todo para compor um exército de TI para lutar contra a Rússia. Quem topar participar da investida é direcionado para um canal no Telegram, onde são apontados os objetivos da iniciativa. O plano é lançar ataques de sabotagem contra infraestruturas críticas russas, como ferrovias e rede elétrica. Até a última quarta (02/03), mais de 270 mil pessoas tinham se inscrito no canal.

Na Bielorrusia, hackers ativistas afirmam ter violado computadores que controlam os trens do país, paralisando parte do transporte. A investida é uma tentativa de atrasar a entrada de soldados russos na Ucrânia. O grupo Anonymous declarou uma ciberguerra contra a Rússia, em em 24 de fevereiro, e tem reivindicado a responsabilidade por ataques contra sites governamentais e serviços estatais de notícias desde então.

O que você tem a ver com isso?

Os temores de uma guerra cibernética mais ampla que possa afetar empresas e organizações em todo o mundo ainda não se concretizaram. Mas essa é uma situação que pode mudar a qualquer momento. Não há um profissional de segurança que ainda não guarde péssimas lembranças dos estragos provocados pela pandemia do malware “NotPetya”, lançado pelos russos em 2017, para interromper o funcionamento de aeroportos, ferrovias e bancos ucranianos. O vírus se espalhou para fora da Ucrânia e causou danos estimados em US$ 10 bilhões a empresas e organizações nos EUA, Europa e outras partes do mundo.

Hoje, além de alvo acidental, como no caso NotPetya, empresas que mantenham relações com governos apoiadores da Ucrânia podem se tonar alvos diretos. Em 28 de fevereiro, a Toyota, uma grande montadora, suspendeu a produção em suas fábricas japonesas após um ataque cibernético a um de seus fornecedores. O ataque ocorreu logo depois que o Japão anunciou que se juntaria a outros países na imposição de sanções econômicas à Rússia, levando a especulações de que foi uma retaliação por essa decisão. Também pode ter sido apenas um ataque criminoso comum. Mas um dos problemas com ataques cibernéticos é que muitas vezes é difícil ter qualquer certeza além dos prejuízos.

Pior: de uma hora para outra, qualquer empresa descuidada pode se tornar peão nessa guerra, engrossando as fileiras de dispositivos zumbis geradores de ataques. Há tantos alvos fracos ao redor do mundo para explorar, dadas as lacunas na correção oportuna de vulnerabilidades de software e a falta de interesse em precauções básicas de segurança…

Tudo e qualquer coisa que esteja online pode ser hackeado e explorado em uma guerra cibernética. Ainda “não estamos vendo uma guerra cibernética completa. Mas não devemos superestimar a ameaça neste momento”, alerta o professor Thorsten Holz, do CISPA Helmholtz Center for Information Security.

No Brasil, a Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (Cert.br), solicitou à Telcomp, organização que representa mais de 70 empresas de telecomunicações, incluindo pequenos provedores regionais, para incentivá-los a avaliar se suas redes estariam servindo para ataques cibernéticos contra a Ucrânia. “Já se sabe que os ataques estão ocorrendo via botnets de países terceiros. A preocupação é que as botnets que estejam nas redes daqui sejam identificadas, abordadas e com isso evita-se que o Brasil apareça como laranja nesse processo”, afirmou a entidade.

À medida que o efeito econômico das sanções continua a se espalhar pela economia russa, o incentivo para a Rússia retaliar contra a economia global só aumenta. Autoridades americanas temem que o conflito cibernético possa aumentar se o presidente russo, Vladimir Putin, acreditar que os EUA são responsáveis pela retaliação. Como parte do que está chamando de “Shields Up”, a Agência de Segurança Cibernética e Infraestrutura americana está incentivando empresas, agências e outras organizações a garantir que seus “ativos digitais mais críticos” estejam protegidos.

Como deixa claro o Connectivity Wars, uma coletânea de ensaios publicados pelo Conselho Europeu de Relações Exteriores, a hiperconectividade do sistema global permite que os atores — sem recorrer à guerra aberta — causem graves danos em outros domínios geopolíticos, como a internet, sobre a qual nossas economias passaram a depender. E, como as ameaças são feitas para se espalharem rapidamente, empresas e organizações — mesmo no Brasil, correm sério risco de serem atingidas pelos ataques cibernéticos.

Um fator estratégico na guerra cibernética é a resiliência das empresas aos ataques cibernéticos. As empresas precisam reforçar suas medidas de segurança para reduzir os benefícios de um ataque a um estado-nação. A Cyber War é um problema de todos!

- O papel da liderança cibernética precisa mudar. Aqui estão nove fundamentos para CISOs globais durante a guerra da Ucrânia na Rússia.

- A guerra desafia linguagem das apólices de seguro cibernético. As seguradoras devem pagar por danos causados por ataques cibernéticos patrocinados pelo Estado?

- O vilão da vez, que tem deixado muitas empresas apreensivas, é o malware “limpador”, que exclui permanentemente dados em computadores infectados. Detectado inicialmente na Ucrânia, ele é muito semelhante a outro, descoberto em janeiro pela Microsoft, que já se espalhou para computadores na Letônia e na Lituânia.

- Não é hora de baixar a guarda. A guerra cibernética Rússia-Ucrânia pode durar mais que a guerra física.

- Em um alerta publicado na quinta-feira, o NCCCI alertou os usuários russos sobre uma “exploração em massa de vulnerabilidades nos equipamentos da Cisco por cibercriminosos”. Também listou lista 17.576 IPs usados em ataques DDoS.

- Hacker brasileiro desfigura sites de 30 universidades da Ucrânia. Denúncia vem da Wordfence, empresa especializada na proteção de sites baseados em WordPress.

- O apaziguamento cibernético do Ocidente ajudou a dar luz verde a Putin e ao seu exército de hackers.